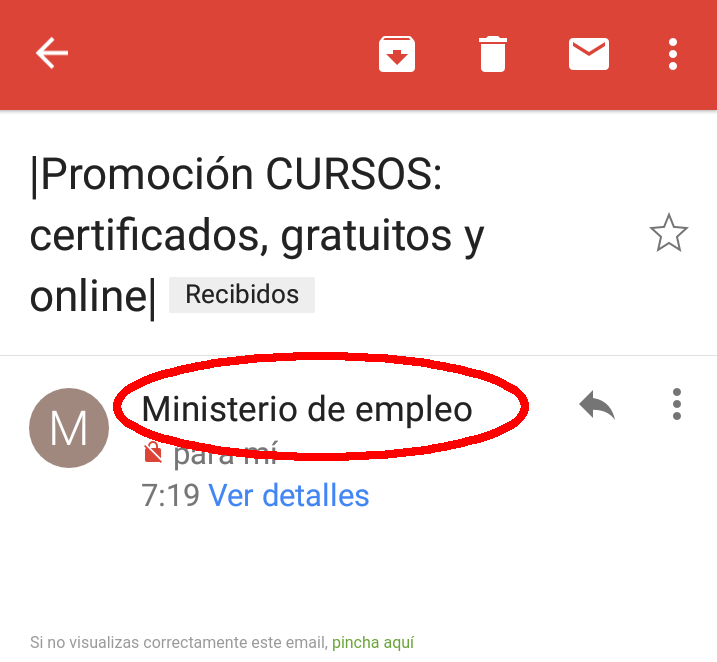

Mientras meto en mi cuerpo la primera dosis de cafeína del día, abro el correo en el móvil y me pongo a revisar los mensajes matutinos. Entre todos, un remitente en concreto llama mi atención:

Lo primero que pienso es: ¿Quién será el espabilado que se ha marcado semejante anzuelo? Simplemente pulso en ‘Ver detalles’ y efectivamente, ahí está:

Y pienso, ¿Cuánta gente entrará en el mail e incluso contactará con la empresa arrastrados por el peso del nombre del remitente “Ministerio de Empleo”?

Aclaremos un par de conceptos

El phishing es una técnica mediante la cual un ‘atacante’ suplanta la identidad de otra persona o entidad con el fin de sustraer información confidencial a alguien, normalmente nombres de usuario y contraseñas de acceso.

Esta técnica se engloba dentro de lo que en seguridad informática se conoce como ingeniería social. Este término se refiere al conjunto de métodos orientados a obtener información confidencial de una serie de usuarios legítimos, y comprende en primera instancia un periodo de observación y extracción de patrones de comportamiento social de ‘las víctimas’ y su entorno, con el fin de encontrar un ‘punto débil’ al que atacar.

Todos los grandes ataques hackers llevados a cabo han necesitado de la ingeniería social para tener éxito.

Y sin ser grandes ataques. Lo que podríamos llamar las primeras ‘pillerías’ llevadas a cabo, usando phishing por individuos con pocos conocimientos informáticos a nivel técnico, nos remontan al envío de mails desde cuentas creadas en servidores de correo gratuítos, nombrándolas con la figura de entidades bancarias (‘Banco Santander – Departamento de clientes’), usando sus logotipos en el cuerpo del correo y simulando un formulario en el que pedían que verificasen el usuario y contraseña de acceso por una incidencia en sus cuentas. Desafortunadamente, un cierto porcentaje de los miles de correos enviados obtenían respuesta.

Un ejemplo concreto

En el caso de los famosos ataques a la compañía Sony Pictures, se sabe que los atacantes estudiaron los horarios y las relaciones personales de directivos de la compañía con acceso a bases de datos confidenciales. Observaron mediante la captura (sniffing) de mails la jerga y la forma de hablar entre estos cargos y sus ‘colegas’ de trabajo.

Durante el periodo de vacaciones de uno de estos directivos, enviaron un mail a uno de sus compañeros suplantando su identidad de correo (phishing), indicándole que necesitaba revisar un proyecto en concreto en el que estaban trabajando juntos, que no podía acceder a su perfil de usuario y que por favor mandase al encargado de sistemas regenerar su contraseña y enviársela.

Todo esto usando expresiones que creían que solo ellos conocían, por lo que se confió e hizo todo lo que indicaba el correo al pie de la letra. Esto dio vía libre a los atacantes para entrar sin problema con permisos de administrador en el sistema sin levantar sospechas y durante varios días.

Entonces, ¿existe el ‘phishing blando’?¿Es lícito?

Si volvemos al caso del mail del principio, y cogemos la definición de phishing, se cumpliría la parte de ‘suplantar la identidad’, ya que el remitente no es el ‘Ministerio de Empleo’. La empresa de búsqueda de empleo simplemente ha modificado el campo ‘nombre’ de la cuenta que ha usado para hacer el ‘mailing’. Sin embargo, en cuanto a la segunda parte, no podemos afirmar que el objetivo de este correo sea sustraer información confidencial, sino más bien, llamar la atención del destinatario para que entre en la información completa.

Esto quizás podría ser comparable con lo que ocurre cuando un comercial de una subcontrata de una empresa comercializadora de electricidad aparece en nuestra casa o negocio en nombre de la productora. Lo mismo ocurre en el caso de la telefonía, gas, etc.

El tema es, ¿es esto lícito? ¿Pueden considerarse buenas prácticas? ¿Deberíamos de tener pleno derecho a saber exactamente a quién estamos brindando nuestra información y contratando un servicio?